Bald ist es wieder so weit und Microsoft stellt den Support für eine Windows-Version ein. Diesmal trifft es Windows 10, dessen Support am 14. Oktober 2025 endet. Und mit dem Ende von Windows 10 kommt auch diesmal wieder das Ende für viele Computer, denn Windows 11 stellt hohe Ansprüche an die Hardware, auf der es betrieben wird. Wer Windows 10 weiterhin nutzen möchte, weil zum Beispiel bestimmte Programme nicht unter Windows 11 laufen, kann noch den Erweiterten-Support kaufen und bekommt damit noch ein paar weitere Jahre Sicherheitsupdates für das System, neue Features für Windows 10 gibt es aber auch hier…

Schreibe einen Kommentar...Kategorie: EDV-Dienstleistungen

Letztens musste ich von meinem Raspberry Pi 3 auf einen Raspberry Pi 5 umziehen. Grund dafür war, dass der Raspberry 3 zu wenig RAM hat und meine Anwendung, die ich auf dem Raspberry laufen hatte, nicht mehr lief. Also klickte ich mich ein wenig durch das Internet, um zu erfahren, wie aufwendig der Umzug wohl werden würde. Ich war ein wenig entmutigt, denn die meisten Quellen erzählten mir, dass ich Debian 12 (Bookworm) wohl komplett neu installieren müsste, ein manuelles Upgrade wurde nicht empfohlen. Ich hatte aber Lust auf ein manuelles Upgrade und erinnerte mich an einen Befehl, mit dem…

Schreibe einen Kommentar...Ich war heute auf einer Schulung für einen anderen Auftrag. Gelernt habe ich nicht viel, aber sie war verpflichtend und sie hat auch etwas Gutes, nämlich diesen Blogartikel hier. Ich wurde von einer Aussage getriggert, die in Bezug auf ein freies, öffentliches, unverschlüsseltes W-LAN gefallen ist. Sie ist erst einmal nicht falsch, aber weil ich absolut ein Gegner davon bin, Menschen durch das Gefühl (falscher) Sicherheit in eine Situation laufen zu lassen, in der sie unachtsam und dadurch unvorsichtig werden, muss ich hier jetzt doch etwas dazu schreiben. Nutzt offene W-LAN-Zugänge, aber bleibt vorsichtig! Die Aussage war, dass das W-LAN…

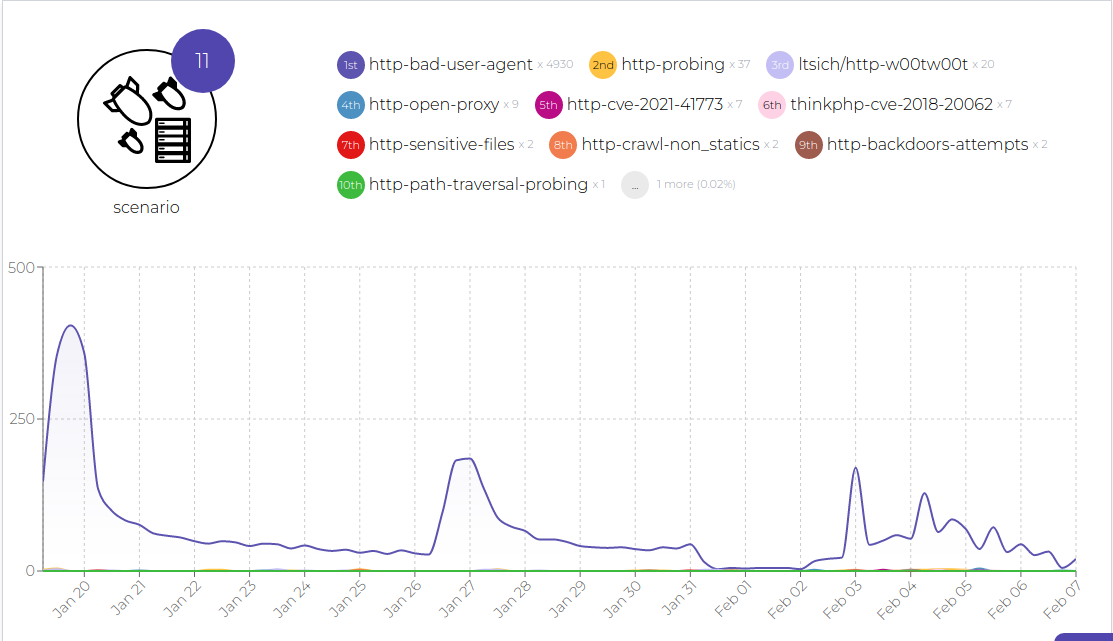

5 Comments„Es gibt keine 100 Prozent an Sicherheit!“, diesen Satz erzähle ich meinen Kund*innen immer und immer wieder. Er ist ja auch richtig, aber dennoch finde ich es wichtig, auch immer die Sicherheit mitzudenken und auch immer wieder Neues zu entdecken. Crowdsec zum Beispiel. Ich bin vor ein paar Wochen durch einen Kommentar auf Mastodon auf Crowdsec aufmerksam geworden und musste es dann auch gleich ausprobieren. Zum einen, weil ich mir nie sicher bin, ob meine Server wirklich schon sicher sind und zum anderen, weil ich glaube, dass der Ansatz von Crowdsec es ermöglicht, schnell auf Bedrohungen reagieren zu können. Was…

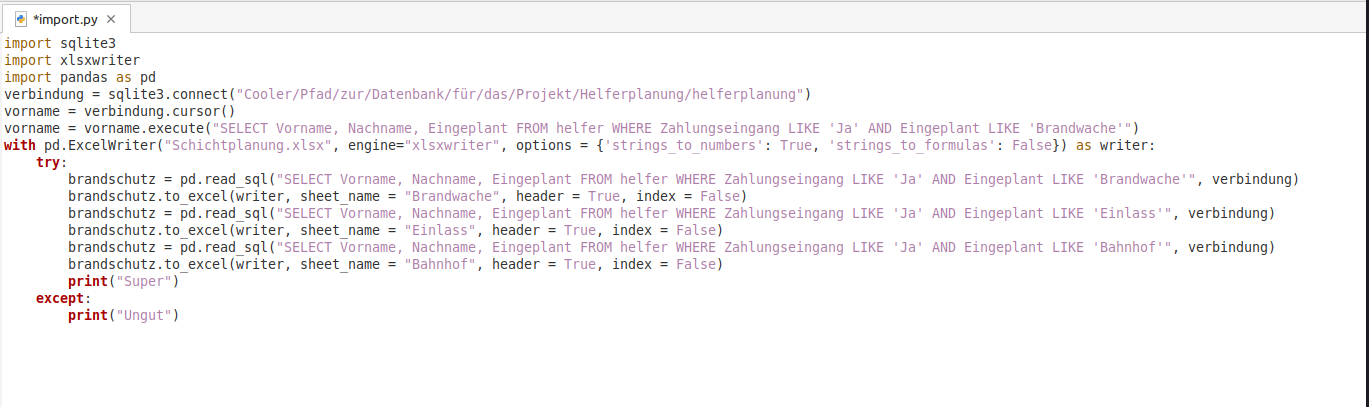

Schreibe einen Kommentar...„Hier muss erste einmal frische Luft rein!“, dachte ich mir heute Morgen, nachdem ich mich von der langen Nacht etwas erholt hatte. Eigentlich ist mir morgens immer ein Cappuccino wichtiger, als alles andere, aber nachdem ich in der Nacht mit dem Projekt – eine „Tabelle“ zur Helferplanung zu erstellen – nicht weitergekommen bin, musste es heute Morgen dann doch erst einmal frische Luft sein. Ganz viel, auch wenn sie kalt ist! Ich habe in der Nacht einiges geschafft und vielleicht auch gelernt, wobei, lernen geht nur durch Wiederholung, aber doch so einen ersten Einblick habe ich in Python bekommen. Es…

Schreibe einen Kommentar...Als 2020 die Pandemie in unser Leben trat, musste ich mir Gedanken machen, womit ich während der Pandemie mein Geld verdienen kann. Meine damaligen Kunden waren stark durch die Pandemie und deren Einschränkungen getroffen, sodass sich hier meine Verdienstmöglichkeiten erst einmal einschränkten. Ziemlich schnell bin ich damals aber auf die Idee gekommen, dass ich kleinere Vereine dabei unterstützen könnte, ihre Veranstaltungen – bei denen das Publikum nicht mehr live vor Ort sein konnte – ins Internet zu streamen. Viele setzten auf ZOOM, andere auf YouTube, die Herausforderungen waren und sind aber immer dieselben. Nach mehr als einem Jahr in diesem…

Schreibe einen Kommentar...Es ist irgendwie schon deprimierend! Ich überlege schon seit Monaten, wie ich bei einem Kunden die Verschlüsselung von Daten sinnvoll einführen kann und doch sind alle Lösungen, die mir bisher eingefallen sind, recht kompliziert. Vielleicht sind auch meine Gedankengänge einfach zu kompliziert, vielleicht mache ich mir aber auch nur viel zu viele Gedanken. Fakt ist, dass ich jetzt vor zwei USB-Sticks sitze, die ich für den Kunden vorbereitet habe und die ich super bedienen kann, nur kann der Kunde das auch? Konkret geht es um die sichere Ver- und Entschlüsselung von Datencontainern in der Cloud. Der bequeme Weg wäre, das…

Schreibe einen Kommentar...Viele von uns sammeln inzwischen wohl Festplatten. Das ist nicht verwunderlich, denn die Geräte, auf denen wir unsere Daten speichern, bieten immer mehr Speicherplatz und durch neue Technologien werden sie auch immer schneller, sodass mit der Zeit ein Wechsel durchaus sinnvoll ist, selbst dann, wenn die alte Festplatte eigentlich noch okay ist. Auch wenn wir uns einen neuen PC kaufen oder einen neuen Laptop, tauschen wir damit auch gleichzeitig meist die Festplatte. Doch was passiert eigentlich mit der Alten? Ich kenne Menschen, die zerstören ihre alten Festplatten, obwohl diese eigentlich noch ein paar Jahre leben könnten. Andere geben die Festplatten…

Schreibe einen Kommentar...Ich wollte den Blogartikel jetzt irgendwie mit einem Spruch wie „Vier oder mehr Augen sehen mehr als zwei.“ starten, weil das hier jetzt so etwas wie ein offenes Brainstorming wird. Grund hierfür ist, dass ich bei einem Kunden eine Verschlüsselung von Daten in der Cloud eingeführt habe. Zuerst wollte ich es mit VeraCrypt umsetzen, was aber nach längeren überlegen mit Kopfschmerzen von mir nicht als wirklich praktisch eingestuft wurde, da hier immer eine große Container-Datei mit der Cloud synchronisiert wird, sobald in diesem Container nur eine kleine Änderung vorgenommen wurde. Wenn ich also eine Rechnung in den verschlüsselten Container schiebe,…

2 Comments