Habt ihr schon einmal was von Honigtöpfen gehört? Das sind so kleine Fallen, um zum Beispiel Spammer im Internet zu identifizieren, damit diese dann auf Listen gesetzt werden können. Dasselbe gibt es aber auch für andere Situationen. Ihr könnt zum Beispiel auch Honigtöpfe auf euren Festplatten (Server, Notebook, PC, Handy, USB-Stick und was es noch so gibt) hinterlegen, die euch dann darüber informieren, wenn irgendwer diese Dateien geöffnet hat. Das ergibt Sinn, um frühzeitig zu erkennen, ob unberechtigte Personen sich in eurem System bewegen. Dann können Gegenmaßnahmen ergriffen werden, was bei unentdeckten Fremd-Zugriffen eher nicht möglich ist.

Natürlich kann es dadurch auch zu Fehlalarmen kommen, wenn zum Beispiel ein Mitarbeiter auf der Suche nach einer Datei ist, dessen Namen er aber nicht kennt. Dies kann aber intern geklärt werden und ein Fehlalarm ist immer noch besser, als gar nicht zu wissen, ob unberechtigte Datenzugriffe stattfinden.

Wie baue ich so einen Honeypot?

Genug dazu, warum es sinnvoll sein kann, ein paar Honigtöpfe im eigenen System zu verstecken, jetzt zur Umsetzung. Und diese ist relativ einfach:

- Ihr geht auf die Webseite CanaryTokens

- Dort wählt ihr aus, was für einen Token (das ist dieser Honigtopf) ihr braucht. Wahrscheinlich wird es ein Word-Dokument oder ein PDF sein, aber auch die anderen Optionen könnten interessant sein, schaut euch die einfach Mal an!

- Gebt die E-Mail-Adresse an, an die der Alarm gesendet werden soll, wenn die Datei geöffnet wird.

- Dann solltet ihr noch eine sinnvolle Beschreibung eingeben, damit ihr bei einem Alarm auch wisst, wo der Zugriff stattgefunden hat. Das erleichtert später die Suche nach Lösungen, wenn es tatsächlich einen unberechtigten Zugriff gab.

- Ladet euch die generierte Datei runter und legt diese an dem Speicherort ab, wo ihr diese platzieren wolltet.

- Fertig

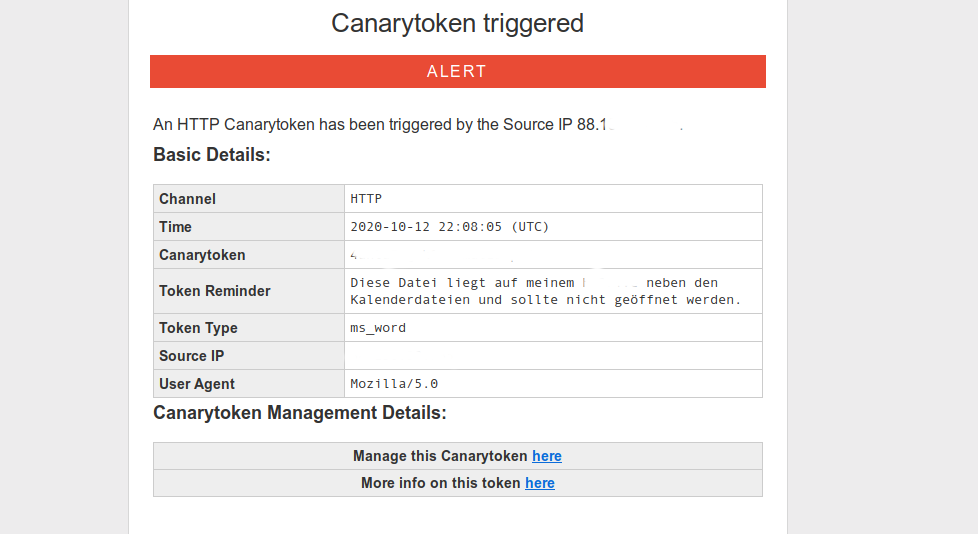

Jetzt könnt ihr die Datei natürlich noch einmal öffnen, um zu sehen, ob der Alarm wirklich ausgelöst wird. Dann könnt ihr euch auch einmal ansehen, welche Infos so alle in der Mail übermittelt werden.